チェック・ポイント・ソフトウェア・テクノロジーズ株式会社

サイバーセキュリティソリューションのパイオニアであり、世界的リーダーであるチェック・ポイント・ソフトウェア・テクノロジーズ(Check Point Software Technologies Ltd.、NASDAQ:CHKP、以下チェック・ポイント)の脅威インテリジェンス部門であるチェック・ポイント・リサーチ(Check Point Research、以下CPR)は、2025年3月の最新版Global Threat Index(世界脅威インデックス)を発表しました。

本レポートによると、ダウンローダー型マルウェアのFakeUpdatesが、引き続き世界で最も広く蔓延しているサイバー脅威となっています。一方、RansomHubによるランサムウェア攻撃も勢いを増しており、ランサムウェア分野における懸念が膨らんでいます。教育・研究分野は依然として世界で最も被害を受けている業界であり、マルウェアとランサムウェアの両方において主要な標的となっています。

さらに、FakeUpdatesを配布し、RansomHubによるランサムウェア攻撃につながる新たな侵入キャンペーンが発見されました。FakeUpdatesは現在も最も蔓延しているマルウェアです。3月には特に、感染したウェブサイト、不正なKeitaro TDS、偽のブラウザ更新通知を使ってユーザーを騙す攻撃手法が目立ちました。難読化されたJavaScriptローダーを使用することで、攻撃者はデータ窃取やコマンド実行を行っています。この調査結果は、DropboxやTryCloudflareなどの正規サービスを悪用して検出を回避するサイバー犯罪者の手口の巧妙化を示しています。

また、北米、南欧、アジアの1,150社以上と7,000人超のユーザーが被害を受けた大規模なLumma Stealerによるフィッシングキャンペーンも確認されました。攻撃者はWebflowのCDN上に約5,000件の悪質なPDFを配置し、偽のCAPTCHA画像を使ってPowerShellを起動させ、マルウェアを展開しました。正規サービスを悪用するこの傾向は、検出回避を狙うサイバー犯罪者の新たな戦術といえます。またLumma Stealerは偽のRobloxゲームや、乗っ取られたYouTubeチャンネルで拡散された改ざん済みのWindows Total Commander海賊版とも関連していることが判明しています。

国内で活発な上位のマルウェアファミリー

*矢印は、前月と比較した順位の変動を示しています。

3月に最も流行したマルウェアはRemcosで、国内企業の3.47%に影響を与えました。先月まで1位だったAndroxgh0st は2位に順位を落とし、影響力は2.23%でした。また、グローバルで1位のFakeUpdatesは3位で、1.74%に影響を与えました。

-

↑ Remcos(3.47%)- Remcosは、2016年に初めて観測されたRAT(リモートアクセス型トロイの木馬)で、多くの場合、フィッシングキャンペーンの悪意あるドキュメントを通じて配布されます。UACなどのWindowsのセキュリティ機構を回避し、上位の権限によってマルウェアを実行するため、脅威アクターにとっての万能ツールとなっています。

-

↓ Androxgh0st(2.23%)- Androxgh0stはパイソンベースのマルウェアで、AWS、Twilio、Office 365、SendGridなどのサービスに関するログイン認証情報など、機密情報を含む公開された.envファイルをスキャンすることで、Laravel PHPフレームワークを使用するアプリケーションを標的とします。ボットネットを利用してLaravelを実行しているウェブサイトを特定し、機密データを抽出することで動作します。アクセス権を獲得すると、攻撃者は追加のマルウェアの展開、バックドア接続の確立、暗号通貨マイニングなどの活動のためのクラウドリソースの悪用が可能になります。

-

↓ FakeUpdates(1.74%)- Fakeupdates(別名SocGholish)は、2018年に初めて発見されたダウンローダー型マルウェアです。感染したウェブサイトや悪意あるウェブサイトのドライブバイダウンロードによって拡散され、ユーザーを偽のブラウザアップデートに誘導します。FakeupdatesはロシアのハッキンググループEvil Corpと関連していると見られ、感染後のペイロード配布に使用されます。

グローバルで活発な上位のマルウェアファミリー

*矢印は、前月と比較した順位の変動を示しています。

3月に最も流行したマルウェアはFakeUpdatesで、全世界の組織の8%に影響を及ぼしました。続くRemcosとAgenTeslaの影響値はそれぞれ3%でした。

-

↔ FakeUpdates – Fakeupdates(別名SocGholish)は、2018年に初めて発見されたダウンローダー型マルウェアです。感染したウェブサイトや悪意あるウェブサイトのドライブバイダウンロードによって拡散され、ユーザーを偽のブラウザアップデートに誘導します。FakeupdatesはロシアのハッキンググループEvil Corpと関連していると見られ、感染後のペイロード配布に使用されます。

-

↑ Remcos – Remcosは、2016年に初めて観測されたRAT(リモートアクセス型トロイの木馬)で、多くの場合、フィッシングキャンペーンの悪意あるドキュメントを通じて配布されます。UACなどのWindowsのセキュリティ機構を回避し、上位の権限によってマルウェアを実行するため、脅威アクターにとっての万能ツールとなっています。

-

↑ AgentTesla – AgentTeslaは高度なRAT(リモートアクセス型トロイの木馬)で、キーロガーおよびパスワードスティーラーとして機能します。2014年から活動しているAgentTeslaは、被害者のキーボード入力とシステムのクリップボードを監視、収集し、スクリーンショットを記録できるほか、被害者のマシン上にインストールされた各種ソフトウェア(Google Chrome、Mozilla Firefox、Microsoft Outlookクライアントなど)に入力された認証情報を盗み出します。AgentTeslaは合法のRATとして販売されており、ユーザーライセンスを15ドル~69ドルで購入することができます。

最も活発なランサムウェアグループ

二重脅迫を行うランサムウェアグループが運営するリークサイト(Shame Sites)のデータによると、3月に最も活発だったランサムウェアグループはRansomHubで、リークサイトで公表された攻撃のうち12%に関与していました。次くQilinとAkiraはそれぞれ6%に関与していました。

-

RansomHub – RansomHubは、かつてKnightとして知られていたランサムウェアのリブランド版として登場したRaaS(サービスとしてのランサムウェア)です。2024年初頭、アンダーグラウンドのサイバー犯罪フォーラムに突如姿を現したRansomHubは、Windows、macOS、Linux、そして特にVMware ESXi環境など、さまざまなシステムを標的にした攻撃的キャンペーンによって、急速に知名度を上げました。このマルウェアは、高度な暗号化手法を用いることで知られています。

-

Qilin – Agendaとしても知られるQilinは、侵入した組織からデータを暗号化して盗み出して身代金を要求する、RaaS(サービスとしてのランサムウェア)です。Golangで開発され、2022年7月に初めて発見されました。Agendaは、医療や教育・研究分野を中心に大企業や高価値組織を標的にすることで知られます。通常、悪意のあるリンクを含むフィッシングメールを介して被害者のネットワークに侵入し、機密情報を盗み出します。いったん侵入すると被害者のインフラ内で水平展開し、暗号化すべき重要なデータを探します。

-

Akira – 2023年初頭に初めて報告されたAkiraランサムウェアは、WindowsとLinuxのシステムを標的としています。Akiraはファイルの暗号化にCryptGenRandomとChacha 2008を使った対称暗号を用いており、ランサムウェアハンドブックが流出したConti v2と類似しています。Akiraは、感染した電子メールの添付ファイルやVPNエンドポイントのエクスプロイトなど、さまざまな手段を通じて配布されます。感染するとデータの暗号化が始まり、ファイル名に「.akira」という拡張子が追加され、復号化のための支払いを要求する身代金メモが提示されます。

モバイルマルウェアのトップ

3月に最も流行したモバイルマルウェアはAnubisで、NecroとAhMythがそれに続いています。

-

↔ Anubis – AnubisはAndroidデバイスを起源とする多用途のバンキング型トロイの木馬です。SMSベースのワンタイムパスワード(OTP)の傍受による多要素認証(MFA)のバイパスや、キーロギング、音声録音、ランサムウェア機能など、高度な機能を持つよう進化しています。Google Playストアの悪意あるアプリを通じて配布されることが多く、最も流行しているモバイルマルウェアファミリーのひとつです。Anubisはさらに、RAT(リモートアクセス型トロイの木馬)機能を備えており、感染したシステムを広範囲にわたって監視・制御できます。

-

↔ Necro – Necroは、感染したデバイス上で作成者からのコマンドに基づいて有害なコンポーネントを取得・実行する、悪質なAndroidダウンローダーです。Google Playの人気アプリや、Spotify、WhatsApp、Minecraftなどの非公式プラットフォーム上のアプリの修正版で発見されています。Necroはスマートフォンに危険なモジュールをダウンロードさせることができ、視認できない広告の表示やクリック、実行可能ファイルのダウンロード、サードパーティ製アプリのインストールなどの動作を可能にします。また、隠しウィンドウを開いてJavaScriptを実行し、ユーザーを不要な有料サービスに加入させる可能性もあります。さらに、侵害されたデバイスを経由してインターネットトラフィックを迂回させ、サイバー犯罪者のプロキシボットネットの一部にすることもできます。

-

↔ AhMyth – AhMythはAndroidデバイスを標的とするRAT(リモートアクセス型トロイの木馬)で、スクリーンレコーダーやゲーム、暗号通貨ツールなど正規のアプリに偽装されています。インストールされると再起動後も持続し、銀行の認証情報や暗号通貨ウォレットの詳細、他要素認証(MFA)コードやパスワードなどの機密情報の流出を目的として広範な権限を取得します。また、キーロギング、スクリーンショットの取得、カメラやマイクへのアクセス、SMSの傍受を可能にし、データ窃取やその他の悪意ある活動のための万能ツールとなります。

世界的に最も攻撃されている業種および業界

2025年3月、世界的に最も攻撃されている業界は引き続き「教育・研究」でした。2位は「通信」、3位は「政府・軍関係」でした。

1. 教育・研究

2. 通信

3. 政府・軍関係

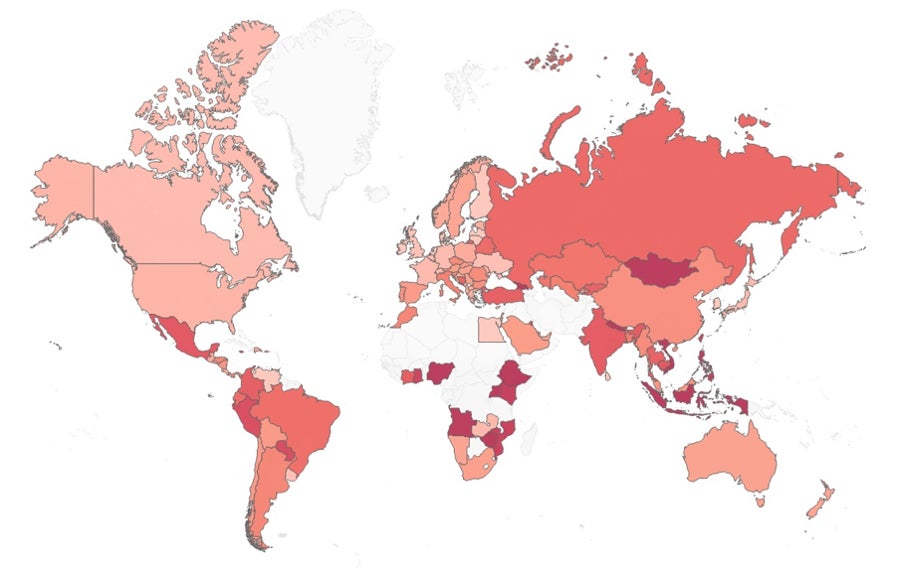

国ごとの脅威インデックス

下の地図は、世界のリスク指数(濃い赤色ほどリスクが高い)を示したもので、主な高リスク地域が把握できます。

チェック・ポイントの世界脅威インデックスおよびThreatCloud Mapは、Check Point Threat Cloud AIインテリジェンスに基づいています。ThreatCloudは、ネットワーク、エンドポイント、モバイルなど、世界中の何億ものセンサーから得られるリアルタイムの脅威インテリジェンスを提供します。このインテリジェンスは、AIベースのエンジンとCPRが提供する独自の研究データによって強化されています。

チェック・ポイントのThreat EmulationとHarmony Endpointは、本記事で取り上げたマルウェアファミリーや攻撃タイプを含む、幅広い攻撃手法、ファイルタイプ、オペレーティングシステムに対する強固な保護を提供します。Threat Emulationはファイルを分析して、ユーザーのネットワークに侵入する前に悪意のあるアクティビティを検出し、未知の脅威やゼロデイ脆弱性を発見します。また、リアルタイムでファイル分析を行うHarmony Endpointと併用することで、Threat Emulationは各ファイルを評価し、元ファイルが徹底的な検査を受けている間もユーザーが安全なバージョンに素早くアクセスできるようにします。このプロアクティブなアプローチは、安全なコンテンツへの迅速なアクセスを提供することでセキュリティを強化するだけでなく、潜在的な脅威を体系的に特定して対処し、ネットワークの完全性を維持します。

本プレスリリースは、米国時間2025年4月9日に発表されたブログ(英語)をもとに作成しています。

Check Point Researchについて

Check Point Researchは、チェック・ポイントのお客様、脅威情報コミュニティを対象に最新のサイバー脅威インテリジェンスの情報を提供しています。チェック・ポイントの脅威インテリジェンスであるThreatCloud AIに保存されている世界中のサイバー攻撃に関するデータの収集・分析を行い、ハッカーを抑止しながら、自社製品に搭載される保護機能の有効性について開発に携わっています。100人以上のアナリストや研究者がチームに所属し、セキュリティ ベンダー、捜査当局、各CERT組織と協力しながら、サイバーセキュリティ対策に取り組んでいます。

ブログ: https://research.checkpoint.com/

X: https://twitter.com/_cpresearch_

チェック・ポイントについて

チェック・ポイント・ソフトウェア・テクノロジーズ(https://www.checkpoint.com/)は、AIを活用したクラウド型サイバーセキュリティプラットフォームのリーディングプロバイダーとして、世界各国の10万を超える組織に保護を提供しています。Check Point Software Technologiesは、積極的な防御予測とよりスマートで迅速な対応を可能にするInfinity Platformを通じ、サイバーセキュリティの効率性と正確性の向上のためにあらゆる場所でAIの力を活用しています。Infinity Platformの包括的なプラットフォームは、従業員を保護するCheck Point Harmony、クラウドを保護するCheck Point CloudGuard、ネットワークを保護するCheck Point Quantum、そして協働的なセキュリティオペレーションとサービスを可能にするCheck Point Infinity Core Servicesによって構成されます。Check Point Software Technologiesの全額出資日本法人、チェック・ポイント・ソフトウェア・テクノロジーズ株式会社(https://www.checkpoint.com/jp/)は、1997年10月1日設立、東京都港区に拠点を置いています。

ソーシャルメディア アカウント

・Check Point Blog: https://blog.checkpoint.com

・Check Point Research Blog: https://research.checkpoint.com/

・YouTube: https://youtube.com/user/CPGlobal

・LinkedIn: https://www.linkedin.com/company/check-point-software-technologies/

・X: https://twitter.com/checkpointjapan

・Facebook: https://www.facebook.com/checkpointjapan

将来予想に関する記述についての法的な注意事項

本プレスリリースには、将来予想に関する記述が含まれています。将来予想に関する記述は、一般に将来の出来事や当社の将来的な財務または業績に関連するものです。本プレスリリース内の将来予想に関する記述には、チェック・ポイントの将来の成長、業界におけるリーダーシップの拡大、株主価値の上昇、および業界をリードするサイバーセキュリティプラットフォームを世界の顧客に提供することについての当社の見通しが含まれますが、これらに限定されるものではありません。これらの事項に関する当社の予想および信念は実現しない可能性があり、将来における実際の結果や事象は、リスクや不確実性がもたらす影響によって予想と大きく異なる可能性があります。ここでのリスクには、プラットフォームの機能とソリューションの開発を継続する当社の能力、当社の既存ソリューションおよび新規ソリューションにたいする顧客の受け入れと購入、ITセキュリティ市場が発展を続けること、他製品やサービスとの競争、一般的な市場、政治、経済、経営状況、テロまたは戦争行為による影響などが含まれています。本プレスリリースに含まれる将来予想に関する記述に伴うリスクや不確実性は、2024年4月2日にアメリカ合衆国証券取引委員会に提出した年次報告書(フォーム20-F)を含む証券取引委員会への提出書類に、より詳細に記されています。本プレスリリースに含まれる将来予想に関する記述は、本プレスリリースの日付時点においてチェック・ポイントが入手可能な情報に基づくものであり、チェック・ポイントは法的に特段の義務がある場合を除き、本プレスリリース記載の将来予想に関する記述について更新する義務を負わないものとします。

※2025年3月31日付で配信した脅威インテリジェンスレポートのプレスリリースは、誤ったデータが含まれていたため既に撤回済みです。

本リリースはその訂正版ではなく、最新レポートに基づく新規発表となります。

なお、データの妥当性と信頼性を担保するため、本社専門チームによる事前確認を徹底しております。

本件に関する報道関係者からのお問い合わせ

チェック・ポイント広報事務局 (合同会社NEXT PR内)

Tel: 03-4405-9537 Fax: 03-6739-3934

E-mail: checkpointPR@next-pr.co.jp